防止fork暴力攻击,Linux新增Brute安全模块

番茄系统家园 · 2022-05-26 05:35:24

Linux的很多严重的漏洞,尤其是提权漏洞都使用了暴力fork()系统调用导致内核崩溃,从而突破内存限制而成功的,例如 StackClash漏洞,“心脏出血”漏洞以及新爆出的sudoCVE-2021-3156等。为了一劳永逸的解决此类漏洞,Linux安全模块(LSM)新增加了一个“Brute”模块,以检测和阻止这类攻击。

最近Brute补丁程序集的发布了第6版版本,预计很快就可以发布到主线分支中去。

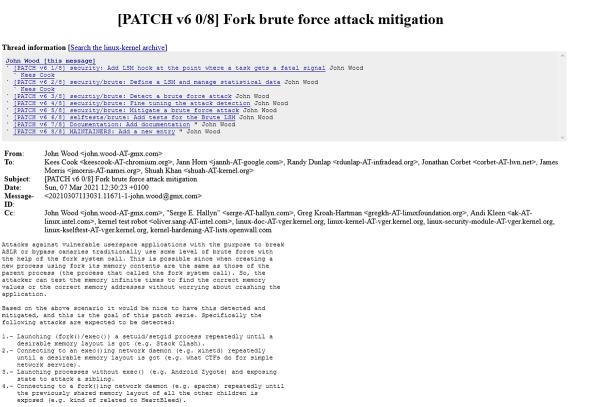

“Brute”补丁集于去年9月John Wood发布为RFC,最初名称为“fbfam”( fork brute forceattackmitigation,fork暴力攻击缓解),后在社区商量下改名了并将其变成LSM。

关于这类问题的解决实际上由来已久了。grsecurity的内核补丁早就有 GRKERNSEC_BRUTE功能用以减少使用蛮力攻击fork(),以及预防setuid/setgid的二进制文件的攻击。Weinberger在2014中发布的补丁中也使用的类似的技术,以延缓fork(),由于fork()崩溃导致的问题(这可能意味着它是一个攻击的一部分)。但是这些尝试并没有进一步的推动。

在Brute补丁的文档中 ,Wood描述了BruteLSM所针对的行为类型。基本思想是,有几种类型的攻击可以使用多次fork()来接收所需的内存布局。每个fork的子进程都可以通过各种方式进行探测,如果这些探测失败并导致子进程崩溃,则可以简单地重新fork另一个子进程再试一次。因为使用创建的子进程与其父进程共享相同的内存布局,所以成功的探针可以提供可用来突破Linux虚拟内存地址空间随机化布局(ASLR),可以用来探测堆栈Stack_canaries或其他有敏感信息。

Brute采用不同于grsecurity或Weinberger修补程序的方法,因为它不会简单地延迟随后的fork()在检测到问题时调用。取而代之的是,Brute杀死了与攻击相关的所有进程。此外,Brute检测更多类型的fork()使用攻击(包括探测父进程而不是子进程的攻击。 它还着重于为了避免误报而越过特权边界的进程崩溃。

Brute通过统计崩溃率来实现。Brute收集有关已在一组已经fork进程中发生的“失败”数量的信息,但是在其中没有使用执行任何新操作execve()。一个brute_stats所有这些进程之间共享结构。执行一个新程序会导致一个新的结构来跟踪新的(潜在的)结构中的故障fork()层次。

从进程启动到进程或其任何共享内存布局的子进程(即没有execve())崩溃或连续崩溃之间的时间间隔,最终用来确定是否发生攻击的时间。为了防止多次调用,插件使用EMA(指数移动平均值)计数,一旦发生五次崩溃,就会计算该时期(EMA)。EMA用于确定是否正在发生“快速暴力”攻击。如果两次崩溃之间的时间间隔的EMA下降到30秒的阈值以下,就会触发缓解攻击。对于“慢速暴力”变体,将层次结构中的绝对崩溃次数与200个阈值进行比较。

使用ask_fatal_signal() LSM钩子,添加作为集合中的第一个补丁。 每当内核向进程传递致命信号时,就会调用该方法。Brute还使用现有的task_alloc() 钩子来检测 fork()调用,使用 bprm_committing_creds() 钩子来检测execve()调用,以及使用task_free() 钩子来清理所有内容。

通过跟踪对执行新程序时发生的各种用户和组ID的更改,可以实现安全边界检查。 没有提到 Linux功能 补丁中,但是功能更改也将表明特权边界已被突破;也许这会在以后增加。除ID更改之外,还可以使用检测到网络的使用socket_sock_rcv_skb()LSM钩子。通过执行setuid/setgid程序或通过网络接收数据来将崩溃检查限制为跨越特权边界的那些进程,这样可以减少误报的数量。

鸿蒙官方战略合作共建——HarmonyOS技术社区

免责声明: 凡标注转载/编译字样内容并非本站原创,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。如果你觉得本文好,欢迎推荐给朋友阅读;本文链接: https://m.nndssk.com/dngz/331609BQlxif.html。