CVE-2021-3115——Golang Windows版本 RCE漏洞

番茄系统家园 · 2022-03-24 03:03:34

1月,谷歌工程师修复了Go语言(Golang)中的一个远程代码执行漏洞。该漏洞CVE编号为CVE-2021-3115,漏洞主要影响使用goget命令的WindowsGo用户。

非可信目录路径查找RCE

该漏洞是由日本安全研究人员RyotaK发现的,属于命令注入漏洞。漏洞产生的根本原因是用户运行go get命令来提取库时编译过程的工作原理造成的。

在Windows系统中,用户或程序运行的操作系统shell命令会引发shell在当前目录中搜索与该命令有关的二进制文件或可执行文件,然后在系统PATH变量中指定一个目录列表。

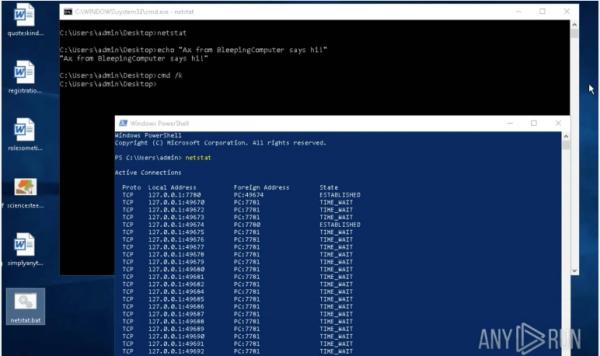

比如,如果在Windows命令窗口输入netstat,Windows就会在当前目录中搜索netstat.exe、netstat.bat或其他netstat.*可执行文件,这些搜索到的文件会优先执行。

测试Windows PATH查找

如果当前目录中不存在netstat 相关的可执行文件,那么Windows shell就会查找netstat 系统工具,该系统工具位于Windows%PATH% 变量中。

由于与该行为相关的安全风险,WindowsPowerShell和Unixshell在执行命令时都已经放弃了该默认行为,开始优先处理非可信当前目录上的%PATH% 变量位置。

也就是说,在PowerShell 中运行netstat会启动netstat系统工具,而不是本地的netstat.bat,因为PoweShell会优先在%PATH% 目录中搜索包含该名字的二进制文件。

为了保持一致性,Golang 二进制文件在Unix 系统中效仿了Unix 规则,在Windows系统中效仿了Windows规则。也就是说,运行下面的命令在Unix系统和Windows 系统中会产生不同的行为:

在Windows 系统中,本地的Go二进制文件优先级高,而Unix 系统中会首先搜索$PATH 变量来确认其可信位置中是否存在go 二进制文件。

这种优先本地、非可信目录的方法也在Go helper和编译器中实现了,比如为调用C语言代码生成Go包的工具——cgo。

Cgo在Windows系统中编译C代码时,Golang可执行文件首先会在非可信的本地目录中搜索GCC编译器。Cgo运行的go命令会包含包资源。因此,攻击者可以利用cgo来启动恶意的gcc.exe程序。

虽然该行为可能是由多个编译器、库等造成的,但是Golang Project决定修复该漏洞,并已经发布了补丁。

总结

研究人员RyotaK称该漏洞的发现是受CVE-2020-27955漏洞启发,CVE-2020-27955是GitLFS中的命令注入漏洞,该漏洞是由于不安全的文件执行引发的GitLFS远程代码执行漏洞。

研究人员建议用户升级到最新的Go v1.14.14版本来避免该漏洞的利用。

免责声明: 凡标注转载/编译字样内容并非本站原创,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。如果你觉得本文好,欢迎推荐给朋友阅读;本文链接: https://m.nndssk.com/dngz/331221iruB9f.html。