Serv-U套件发现远程代码执行漏洞 SolarWinds敦促客户尽快打补丁

番茄系统家园 · 2022-03-23 03:18:09

SolarWinds 公司敦促客户尽快安装补丁,以修复 Serv-U远程代码执行漏洞。目前已经有相关证据表明该漏洞被“单一威胁行为者”利用,并且已经对少部分客户发起了攻击。在本周五发布的公告中,SolarWinds公司表示:“微软提供的相关证据表明已经有少量、针对性的客户受到影响。

尽管目前 SolarWinds 还无法预估有多少客户可能直接受到该漏洞的影响。据现有的证据,没有其他SolarWinds产品受到此漏洞的影响。SolarWinds 目前无法直到可能受影响客户的身份”。

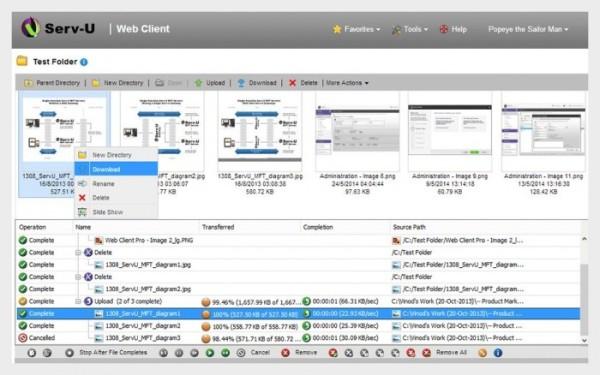

该漏洞被追踪为 CVE-2021-35211,主要影响 SolarWinds 旗下的 Serv-U Managed File Transfer和Serv-U Secure FTP两款产品,被远程攻击者利用之后可以指定任意代码。SolarWinds表示:“如果环境中没有启用SSH,那么该漏洞就不存在”、

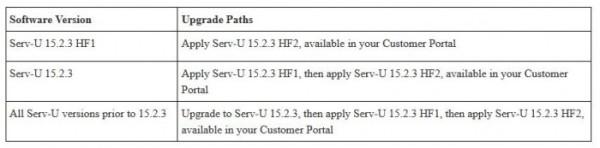

微软威胁情报中心(MSTIC)和微软进攻性安全研究团队在今年 5 月发布的 Serv-U 15.2.3HF1中发现的这个漏洞,并确认影响到之前发布的所有版本。

SolarWinds 已通过发布 Serv-U 15.2.3 版热修复(HF)2解决了微软报告的安全漏洞。该公司补充道,SolarWinds旗下的其他产品和 N-able 产品(包括 Orion Platform 和 OrionPlatform 模组)均不受 CVE-2021-35211的影响。

这家位于美国的软件公司警告说:“SolarWinds在2021年7月9日星期五发布了一个热修复程序,我们建议所有使用Serv-U的客户立即安装这个修复程序,以保护您的环境”。SolarWinds提供了更多信息,说明如何查找您的环境在微软报告的攻击中是否受到损害。

免责声明: 凡标注转载/编译字样内容并非本站原创,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。如果你觉得本文好,欢迎推荐给朋友阅读;本文链接: https://m.nndssk.com/dngz/330718eHTuXs.html。